Welcome to service.pointsharp.com

Page updated: 2025-11-05

This is the place for login tests, primarily using mTLS with different configurations!

The QR code below is for activation of the

connection to Pointsharp Secure Cloud in our Net iD Access app.

Attention please!

Net iD Enterprise is end-of-life since June 13th 2025

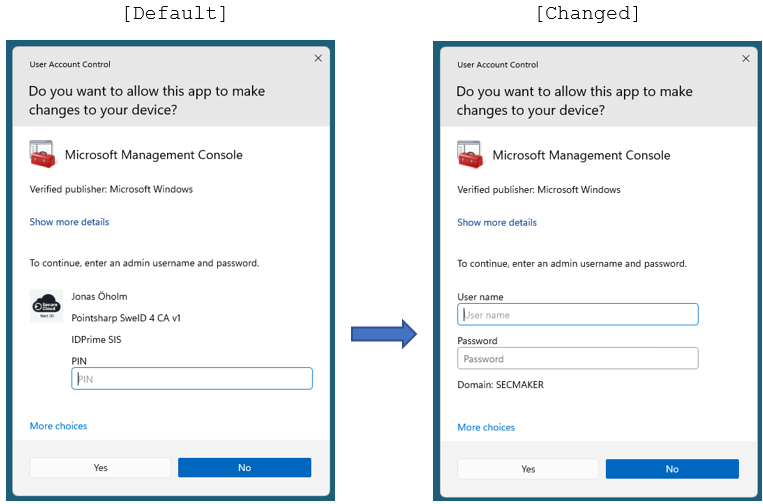

Want to change how you get prompted?

Link to details on docs.pointsharp.com

No problem, just change configuration like this:

Default is...

Activate = 0x03|{TS+LOGONUI}||0x06|*

Change here...

HKLM\SOFTWARE\Policies\Pointsharp\NetiD\Client\CredentialProvider

To...

Activate = 0x03|{TS+LOGONUI}||0x01|*