KB5014754

Page updated: 2025-02-26

Click here for this article in english

Bakgrund

Microsoft släppte under våren 2022 KB5014754. Denna fix adresserar sårbarheterna CVE-2022-26931 och CVE-2022-26923

Uppdatering i september 2024 från Microsoft

Changed the Full Enforcement mode description in the "Timing for Windows updates" section to reflect new dates. February 11, 2025 will move devices to Enforcement mode but leave support to move back to Compatibility mode. Full registry key support will now end September 10, 2025.

NOTERA

Kolla efter varningar/fel i dina domänkontrollanters eventlogg

Aktivera "Compability Mode"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc

StrongCertificateBindingEnforcement=0

# Installerar man KB5014754 på sina domänkontrollanter loggas de certifikat som inte uppfyller det Microsoft kallar "Full Enforcement Mode".

# "Full Enforcement Mode" krävs från 11/2 2025.

# Notera att "Disabled Mode" endast kunde användas fram till den 11 april 2023.

Notera: Om man inte agerar före dessa datum kommer man alltså inte att kunna logga in i Windows med certifikat som endast innehåller UPN i SAN

Det finns flera olika sätt att tackla detta. Vilken metod man väljer beror på sammanhanget.

A) "SID-metoden" - Variant 1 - Med ett bakomliggande AD

- Installera KB5014754 på domänkontrollanter och på MSCA-maskinen.

- Se till att ditt managementsystem för certifikatshantering är korrekt konfigurerat och låt sedan alla användare få nya certifikat utfärdade enligt önskad process.

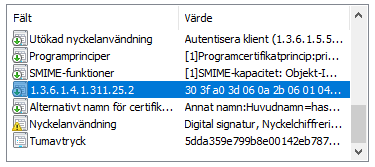

- Certifikaten förses då med ett nytt fält med en speciell OID (1.3.6.1.4.1.311.25.2) där användarens SID från AD läggs.

Mappningen mellan certifikat och AD-konto baseras nu på användarnas respektive SID.

Not 1:

Om du använder Net iD Portal 5.8.x i kombination med en korrekt konfigurerad enrollment agent så behöver du inte uppgradera till 5.8.5.

Not 2:

Denna metod fungerar förstås inte i PKI-lösningar där certifikaten ges ut utan kontakt med ett bakomliggande AD.

Exempel med rätt OID och SID som värde:

B) "SID-metoden" - Variant 2 - Utan ett bakomliggande AD

- Installera KB5014754 på domänkontrollanter och på MSCA-maskinen.

- Installera (release inom kort) Net iD Client 1.1 eller Net iD Enterprise 6.9 på klienterna där kort utfärdas.

- Installera Net iD Portal 5.8.5

- Se till att ditt managementsystem för certifikatshantering är korrekt konfigurerat och låt sedan alla användare få nya certifikat utfärdade enligt önskad process.

- Certifikaten förses då med ett nytt fält med en speciell OID (1.3.6.1.4.1.311.25.2) där användarens SID från AD läggs.

Not:

För att rätt SID ska kunna hämtas förutsätts här att korthandläggaren själv är inloggad i det AD som kortmottagarna finns i.

I denna variant är det Net iD Client/Enterprise som hämtar ut SID från AD för aktuell användare på ett sätt som motsvaras av vad som kan göras med följande kommando:

C) "Mappningsmetoden"

Certifikatsmappning har funnits i åratal och man kan förstås scripta in rätt värden i altSecurityIdentities attributet för alla användarobjekt i AD.

-

Har man något absolut unikt i Subject (t.ex. SubjectSerialNumber=personnummer/anställningsnummer/hsaid) kan man mappa på det. Då behöver inte AD uppdateras när nytt certifikat ges ut till användaren. Klassas dock som "Weak" så den varianten går bort.

-

Väljer man däremot att mappa på certifikatens serienummer gäller det att komma ihåg att uppdatera användarobjekten (altSecurityIdentities) i AD med rätt serienummer i samband med t.ex. reservkortsutfärdande. Klassas som "Strong".

- Inera har tagit fram en instruktion för mappningsmetoden i ett SITHS-kontext: https://inera.atlassian.net/wiki/x/swL7pw, alla certifikat finns ju i HSA-katalogen. Lite pyssel men det går.

Kunder som kör Net iD Portal och har få användare kan förstås relativt enkelt byta ut alla certifikat till sådana som försetts med SID. Men inte sällan är användarantalet så stort att man inte utan vidare kan byta ut certifikaten på tusentals kort. Då kan man välja en kombination av certifikatsmappning och SID, eller helt sonika besluta att endast nyttja certifikatsmappning. Kombinationslösningen innebär att man från ett visst datum förser alla nyutfärdade certifikat med SID samtidigt som man nyttjar certifikatsmappning. När alla certifikat väl är utbytta kan man sluta skriva mappningsinformation till altSecurityIdentities.

För att underlätta har vi försett Net iD Portal 5.8.5 med en funktion för att skriva rätt data till altSecurityIdentities på användarens AD-konto. Funktionen kan konfigureras in i lämplig process/processer för att stegvis förse användarnas konton med korrekt mappningsinformation, t.ex. i samband med utfärdande av reservkort. Detta räcker dock knappast utan kan behöva kompletteras med att även andra processer inkluderar uppdatering av altSecurityIdentities, t.ex. "Update user" i portalen. Har man många användare är dock inte heller det tillräckligt om man vill slippa sitta och klicka igenom alla användare. Då krävs helt enkelt ett datauttag från MSCA eller Net iD Portal och en mera omfattande scriptning till alla användares altSecurityIdentities.

Not 1:

Vi har valt att i Net iD Portal använda "X509SKI" eftersom det värdet är smidigare att hantera utan risk för olika former av konverteringsfel.

Både "X509SKI" och "X509IssuerSerialNumber" klassas som "Strong" av Microsoft.

Exempel på felmeddelanden

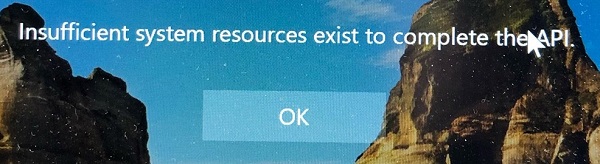

Certifikatet kan inte verifieras av en eller annan anledning =>

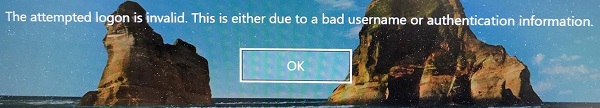

Felaktig eller korrupt SID OID eller SID-värde =>