macOS

Sidan uppdaterad: 2023-07-04

Innehåll

A) Om macOS och kortstöd

B) Instruktioner för

installation av Net iD Client

C) Instruktioner för import av rootcertifikat och IssuingCAs (Catalina, Big Sur och Monterey)

A) Om macOS och kortstöd

Fram till och med macOS 10.15.x (Catalina) byggde Apple sitt stöd för kortläsare och chipbaserade bärare på:

# En egen variant på pcsc-lite (dock ej längre en fork av pcsc-lite)

# Tokend-moduler som gav själva stödet för chipbaserade bärare

Men med macOS 11 så ändrades spelreglerna:

# Apples egen variant av pcsc-lite används inte för webbläsarnas kommunikation med kortläsare/kort (men finns kvar)

# Tokend-moduler kan inte användas, nu är det CryptoTokenKit som gäller och undertill ett helt nytt slags kortläsarstöd

Totalt sett så fungerar macOS med CryptoTokenKit väl, men det finns några viktiga skillnade jämfört med Tokend:

a) Vi ser ingenting om vem som anropar (Safari, Edge, Chrome osv.) Allt döljs av CTK-ramverket. (behöver inte vara ett problem)

b) macOS kan inte hantera sekundära certifikat, dvs. att ett nyckelpar kan användas för mer än ett enda certifikat. (lite synd)

c) CryptoTokenKit är noggrannare med vilka ciphersuites som kan användas (vilket i grunden är en bra sak) vilket gör att webbtjänster man tidigare kunnat logga in på plötsligt kan ge: ERR_SSL_CLIENT_AUTH_NO_COMMON_ALGORITHMS

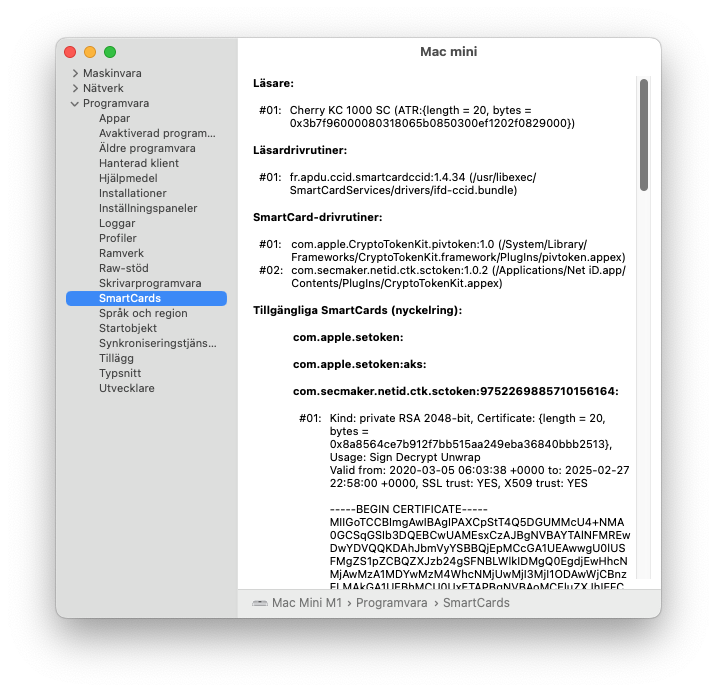

d) Man kan inte längre se kortet via applikationen "Nyckelhanteraren". Nu måste du istället kika i applikationen "Systeminformation" under Programvara - SmartCards.

e) Missa inte att addera relevanta rootcertifikat och IssuingCA:s för att d) ska visa rätt.

Punkt b) ovan kan vara lite problematisk för vissa användare. Av de 3 certifikatsparen på ett SITHS-kort kan macOS hantera max ett par. Dvs. vi tvingas lura CryptoTokenKit att få tillgång det mest använda certifikatsparet, i praktiken paret med HSAID i SubejctSerialNumber. Det innebär att paret utfärdat av Telia inte går att använda. Inte heller SITHS-paret med personnummer i SubjectSerialNumber.

B) Instruktioner för installation av Net iD Client

Du som har/haft Net iD Enterprise installerad, t.ex. om du uppgraderat från Catalina till Big Sur, måste börja med att säkerställa att Net iD Enterprise 6.x är avinstallerad.

1)

Starta Terminalen och navigera till:

/Applications/Utilities/Net\ iD.app\Contents\Resources\setup

Saknas den sökvägen (för att du slängt appen i papperskorgen) prova istället med:

cd /etc/iid

Finns den mappen kör du kommandot:

sudo ./uninstall

2) Installera Net iD Client 1.0.2.67.

Hämta den här om du är SITHS-kund: https://service.secmaker.com/siths/

(eller från din regions nedladdningssida)

OBS! Paketet i punkt 2) ovan är byggt för att hantera certifikat från:

SITHS e-id Person HSA-id 3 CA v1

SITHS e-id Person HSA-id 2 CA v1

SITHS Type 1 CA v1

C) Instruktioner för import av rootcertifikat och IssuingCAs (Catalina, Big Sur, Monterey och Ventura)

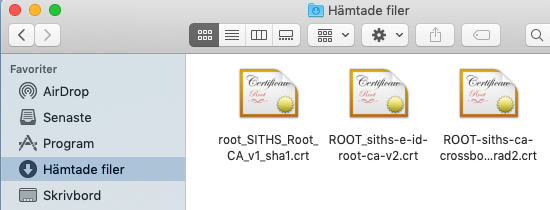

1) Börja med att ladda hem dessa tre filer. De innehåller SITHS-rotcertifikat

root_SITHS_Root_CA_v1_sha1.crt

root_siths-e-id-root-ca-v2.crt

root-siths-ca-crossborder-omsignerad2.crt (valfritt, få har certifikat från denna CA)

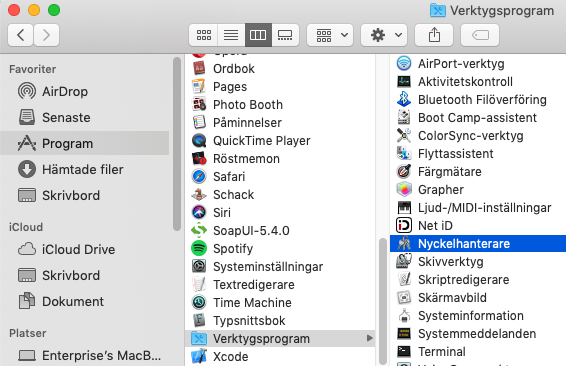

2) Starta applikationen "Nyckelhanteraren"

Du hittar den här:

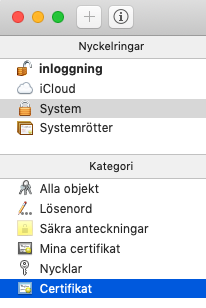

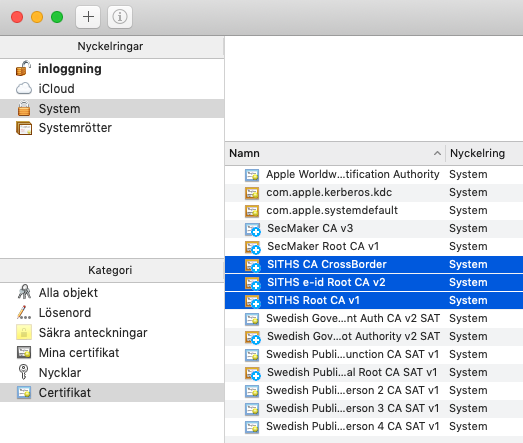

3) Nyckelhanteraren

Markera "System" upptill och "Certifikat" nertill

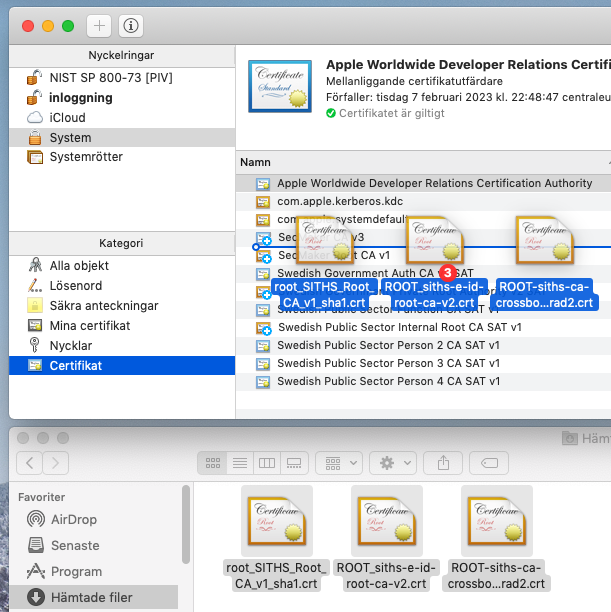

4) Kopiera in de tre certifikaten

Nu drar du de tre nedladdade certifikaten till nyckelringen "System"

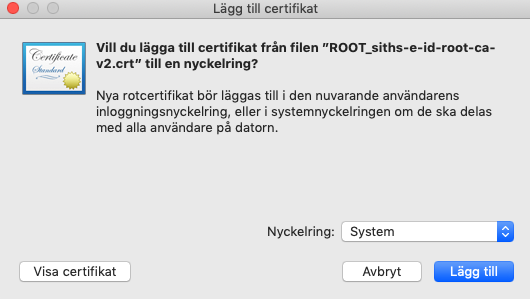

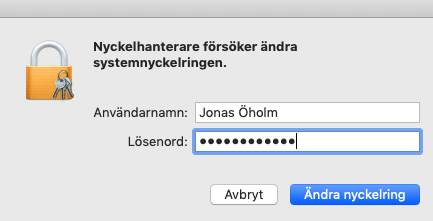

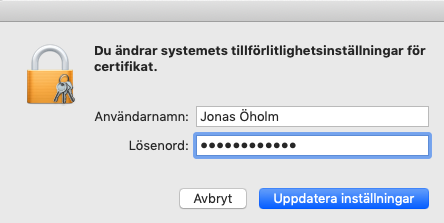

5) Några dialoger kommer upp

Du kommer att få några dialogrutor som frågar om du vill lägga till, dubbelkolla att det står "System". På slutet måste du bekräfta uppdateringen av "System" genom att ange ditt Mac-lösenord.

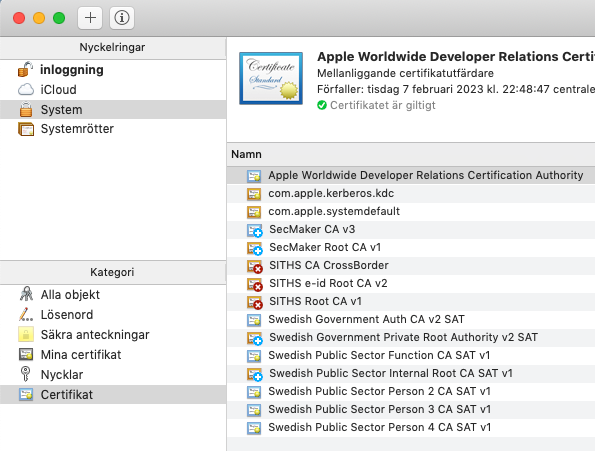

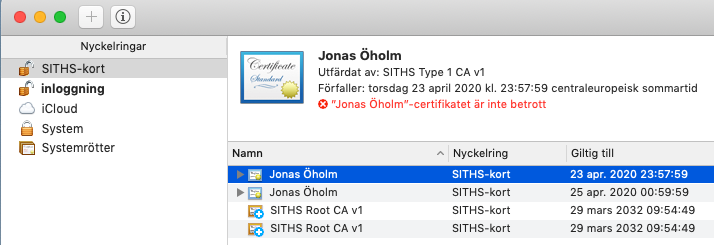

6) Certifikaten på plats men ännu ej betrodda

Nu ligger de tre certifikaten på plats men som du ser är de rödmarkerade. Dubbelklicka på det första av dem.

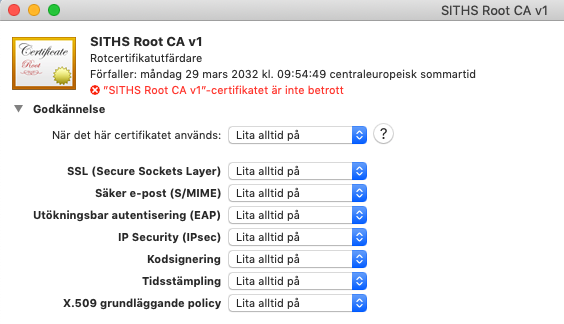

7) Certifikatet öppnat

När du öppnat certifikat nummer 1 ändrar du under "Godkännelse - När det här certifikatet används" till "Lita alltid på" så att det ser ut som på bilden nedan. När du stänger ner certifikatet med röda bollen måste du ange ditt Mac-lösenord.

8) Samma sak med certifikat 2 och 3

Gör om punkt 7 även för certifikat 2 och 3. När du är klart ska de alla tre inte längre vara röda utan ljusblå med ett vitt plustecken.

9) Import av IssuingCAs

Vissa webbläsare verkar vilja att hela certifikatskedjan finns på plats. Importera därför även de mellanliggande certifikaten till Nyckelhanteraren - System.

Ladda hem dessa, markera dem alla och dra och släpp på Nyckelhanteraren - System. Du behöverdock INTE steg 7 ovan, de blir automatiskt betrodda eftersom rotcertifikaten redan är det.

INT-siths-e-id-function-ca-v1.crt

INT-siths-e-id-person-hsa-id-2-ca-v1.crt

INT-siths-e-id-person-hsa-id-3-ca-v1.crt

Notera:

Varken rotcertifikaten i punkt 4 ovan eller dessa "IssuingCA" får ligga i nyckelringen "Inloggning". Har de hamnat där måste du ta bort dem.

De ska bara ligga i "System"

10) Kontrollera att certifikaten lästs in

Stäng av Nyckelhanteraren, du kan ändå inte se kortet och certifikaten den vägen längre. Det var på Tokend-tiden, nu är det Cryptotokenkit som gäller.

[Tokend] (såhär ser det alltså INTE ut längre)

Starta istället applikationen "Systeminformation"

![]()

Markera "Programvara" - "SmartCards" och kontrollera att du ser:

a) "SSL trust: YES" och "X509 trust: YES" under com.secmaker.netid.ctk.token

b) -----BEGIN CERTIFICATE----- under com.secmaker.netid.ctk.token.

Om du inte gör det är det ingen mening att testa inloggning med en webbläsare. Troligen har du då missat nåt i instruktionerna ovan.

11) Testa

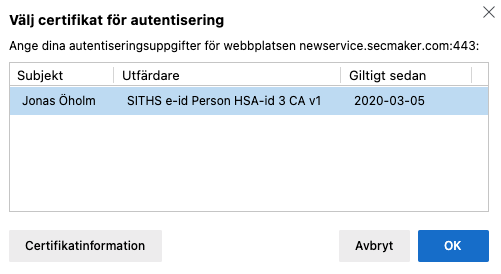

Starta Edge, Chrome, Safari eller Firefox* och testa en inloggning mot denna sajt: https://service.secmaker.com/secure/

Först kommer du att se ett certifikatsval, tryck OK

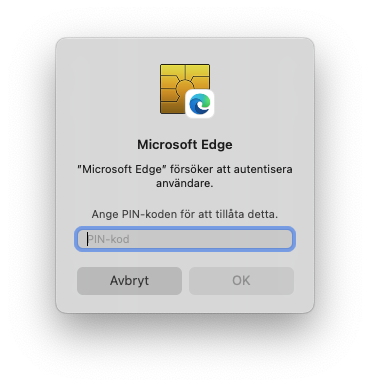

... och därefter en PIN-dialog (PIN-dialogen har olika ikoner "i chippet" beroende på webbläsare)

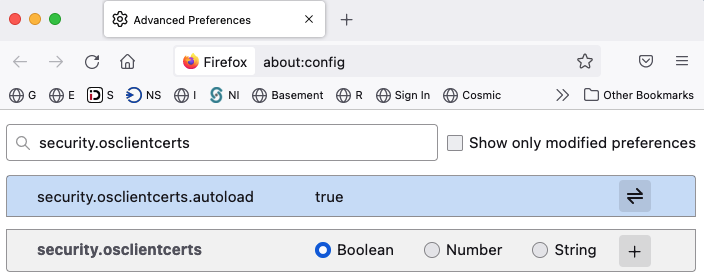

* Kör du Firefox så kontrollera via about:config att du satt security.osclientcerts.autoload = true

OBS!

Om den webbtjänst du kör inte bara innefattar inloggning utan även signering/underskrift så kommer den delen inte att fungera på macOS, det gäller t.ex. Webcert/Intygstjänsten.

Vi har förstås fixat stöd för signering/underskrift även på macOS men då måste webbtjänsten anpassas på ett eller annat sätt:

a) Genom att använda Net iD Access, dvs vår BankID-liknande out-of-band lösning som stödjer signering/underskrift med valfri webbläsare på fem olika operativsystem

b) Genom att använda vårt fria Javascript (_netid-ng.js) tillsammans med vår WebExtension som finns för Chrome, Edge och Firefox